Cyber Situation Report

Sie wollen eine Analyse über alle schwachstellenbehafteten Systeme eines bestimmten Sektors z.B. im Gesundheitswesen durchführen?

Wir führen für Sie globale Scans durch und erstellen einen ausführlichen Cyber Situation Report. Unsere Daten und Analysen dienen Ihnen als Entscheidungsgrundlage für eine bestmögliche Absicherung Ihrer Cyber-Infrastrukturen.

- Mit Hilfe unserer Cyber OSINT-Plattform können Sie je nach Bedrohung globale Cyber-Lageberichte erzeugen.

- Teile dieser Berichte sind Lageberichte in Kartenform oder die Darstellung von internationalen endemischen Verläufen einer neuartigen Schwachstelle über mehre Zeitpunkte hinweg.

- Gemeinsam passen wir unsere Cyber OSINT-Plattform auf Ihre Bedürfnisse an und entwickeln automatisierte Dashboards und Alarmierungen.

Cyber Situation Report

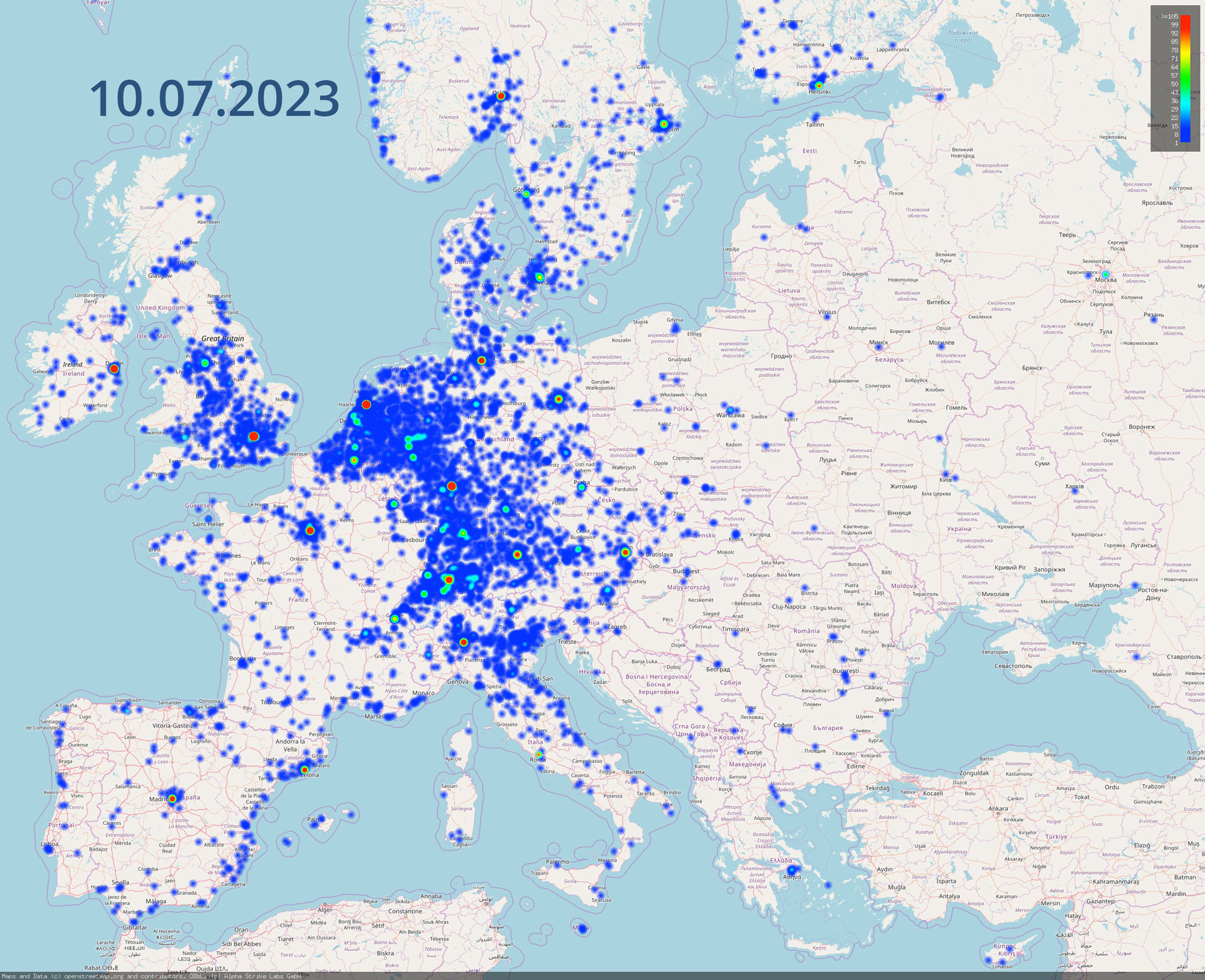

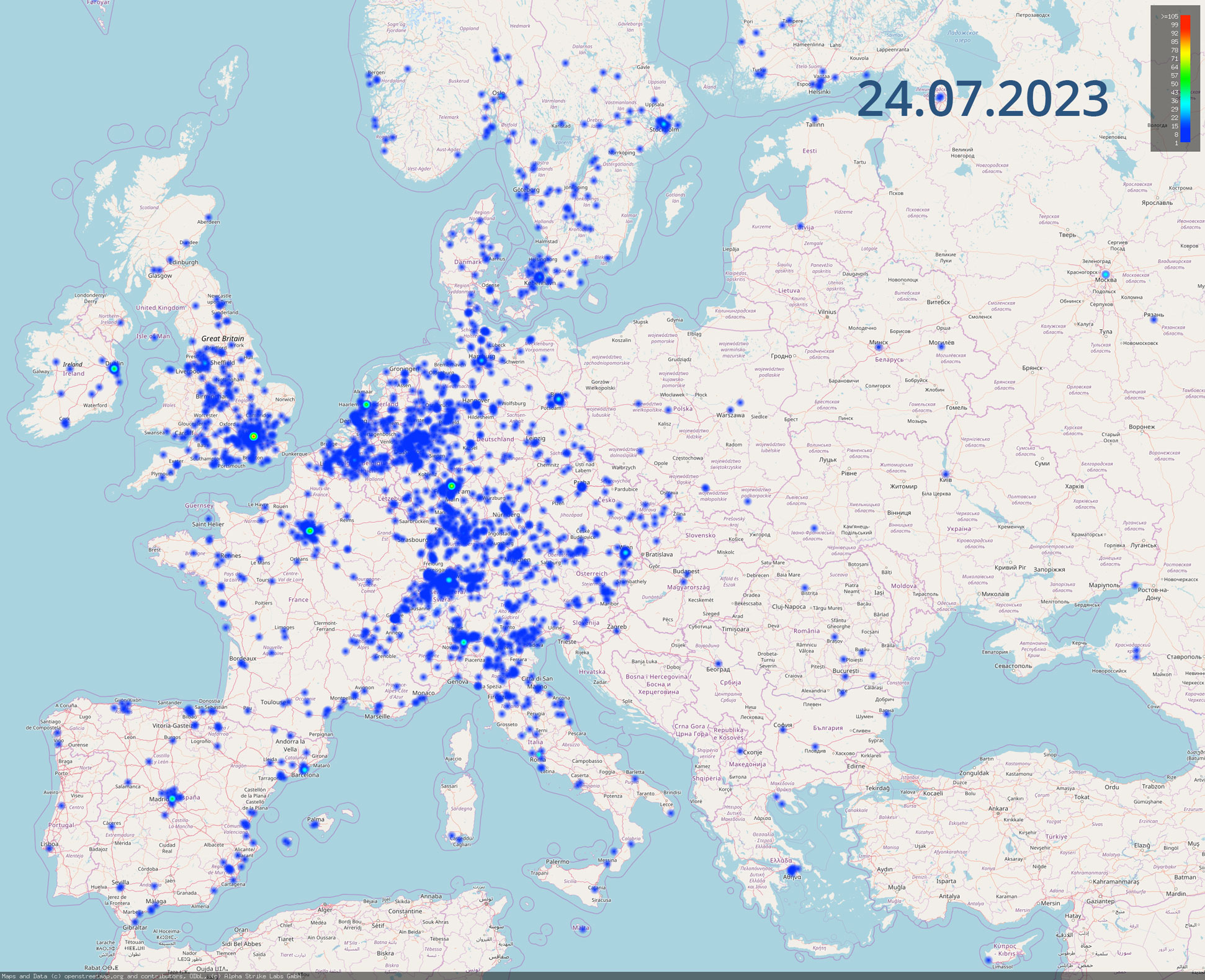

Vulnerable Citrix / NetScaler Server

Der Vergleich der beiden Heatmaps zeigt, wie die generierten Daten für Cyber-Lageberichte verwendet werden können. Mit wiederkehrenden Scans visualisieren wir die Entwicklung der Anzahl verwundbarer Server für die im Juli 2023 veröffentlichte Citrix/NetScaler-Schwachstelle CVE-2023-24488. Die Heatmaps zeigen deutlich den Rückgang der Scans vom 10. Juli 2023 bis zum 24. Juli 2023 und den damit verbundenen positiven Trend.

Die Schwachstelle in Citrix ADC und Citrix Gateway ermöglicht es einem Angreifer, Cross-Site-Scripting durchzuführen. Reflective Cross-Site Scripting (RXSS) kann für den Diebstahl von Cookies oder für Redirecting genutzt werden, bei dem ein Nutzer lediglich auf einen Link einer legitimen Domain klicken muss.

Deutschland hat die drittschnellste Patching-Rate

Am Montag, den 10. Juli 2023, haben wir erstmals nach CVE-2023-24488 gescannt und 54.064 aktive Citrix/Netscaler-Systeme identifiziert. 30.659 dieser Systeme waren verwundbar. Nach 14 Tagen wurden viele dieser Systeme gepatcht, doch 36 % der Systeme waren weiterhin verwundbar.

- Die Niederlande und die Schweiz reagierten schnell und patchten die meisten Server.

- Deutschland hat in 14 Tagen mehr als zwei Drittel aller anfälligen Server gepatcht.

- In China wurde dagegen nur ein Viertel aller verwundbaren Server gepatcht.

| Country | Vulnerable Systems on 2023-07-10 | Vulnerable Systems on 2023-07-24 | Patched Systems |

|---|---|---|---|

| Netherlands | 1,160 | 215 | 80% |

| Switzerland | 1,333 | 362 | 73% |

| Germany | 4,185 | 1,263 | 70% |

| Australia | 1,116 | 390 | 65% |

| United Kingdom | 1,976 | 874 | 56% |

| Canada | 754 | 345 | 54% |

| France | 823 | 396 | 52% |

| United States | 9,616 | 4,929 | 49% |

| Italy | 718 | 413 | 42% |

| China | 847 | 636 | 25% |

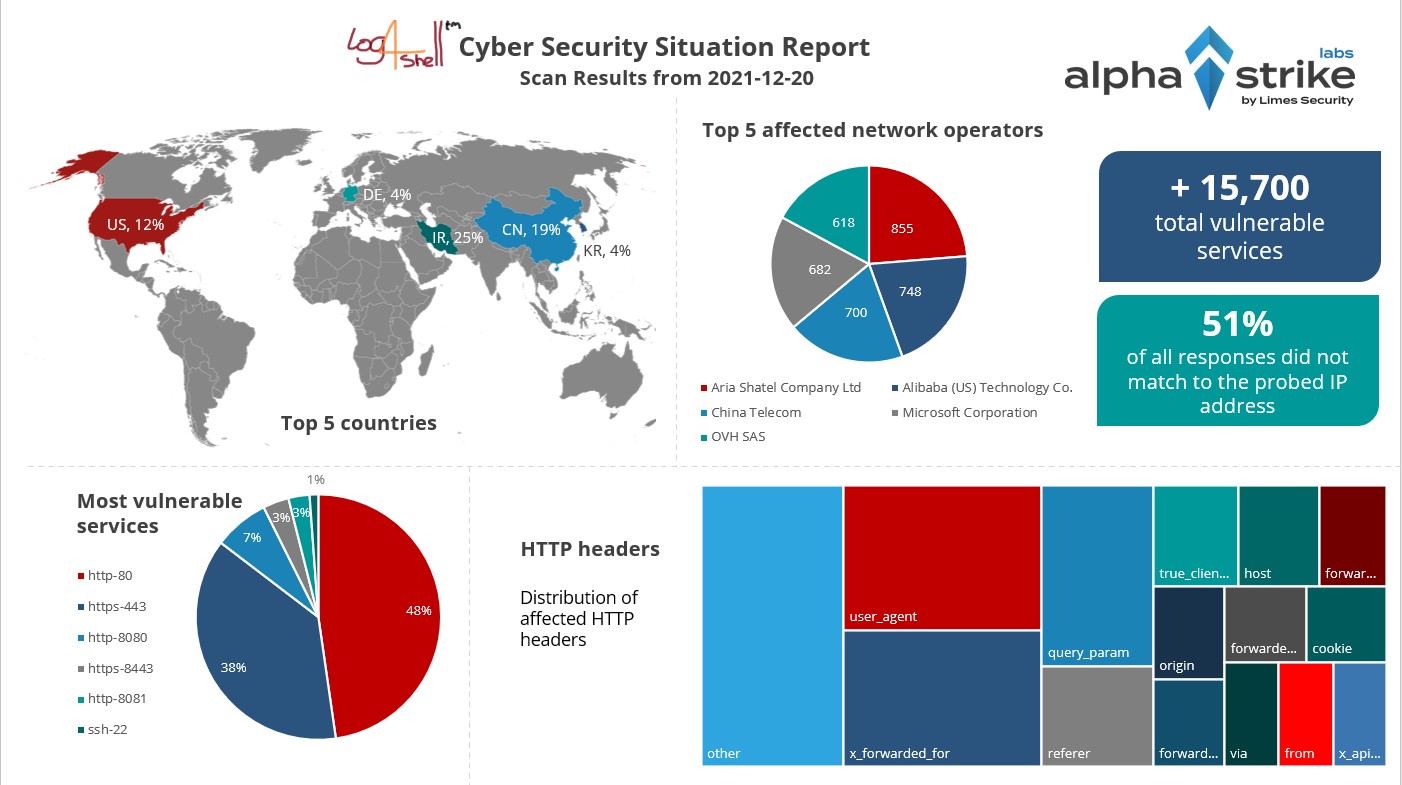

Log4shell Cyber Situation Report

Mit der Veröffentlichung der Log4Shell-Schwachstelle (CVE-2021-44228) haben wir mehrere Scans durchgeführt, um die betroffenen Server zu analysieren. Die Ergebnisse haben wir nationalen CSIRTs zur Verfügung gestellt. Wir untersuchten die am stärksten betroffenen Länder, analysierten die am schwersten betroffenen Netzwerkbetreiber und verwundbare Dienste.

Unsere Scandaten wurden im Shadowserver Special Report zu verwundbaren Log4j-Servern veröffentlicht.

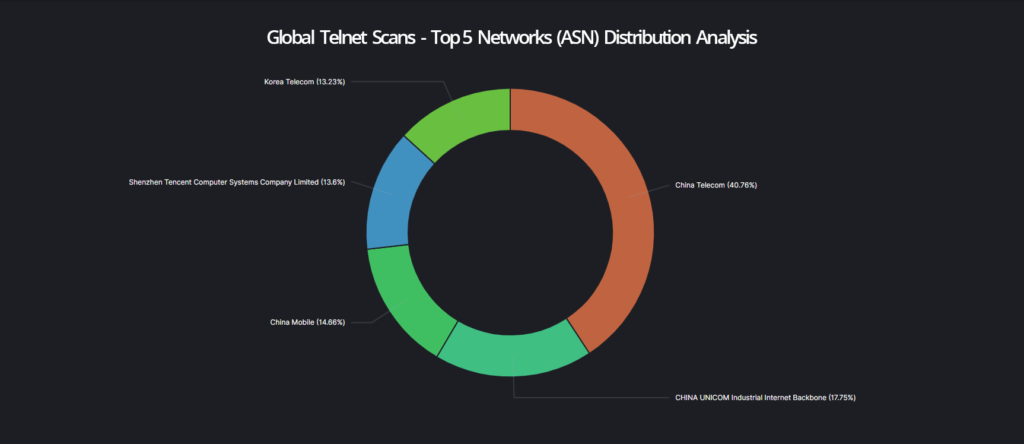

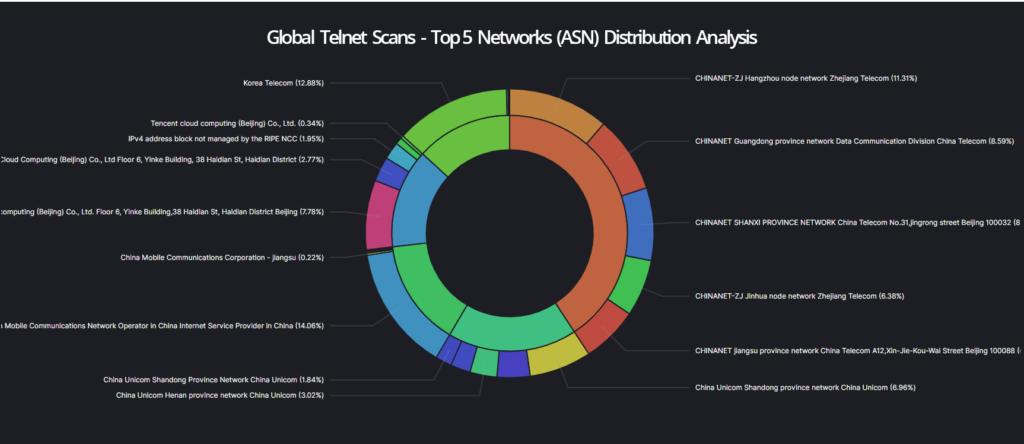

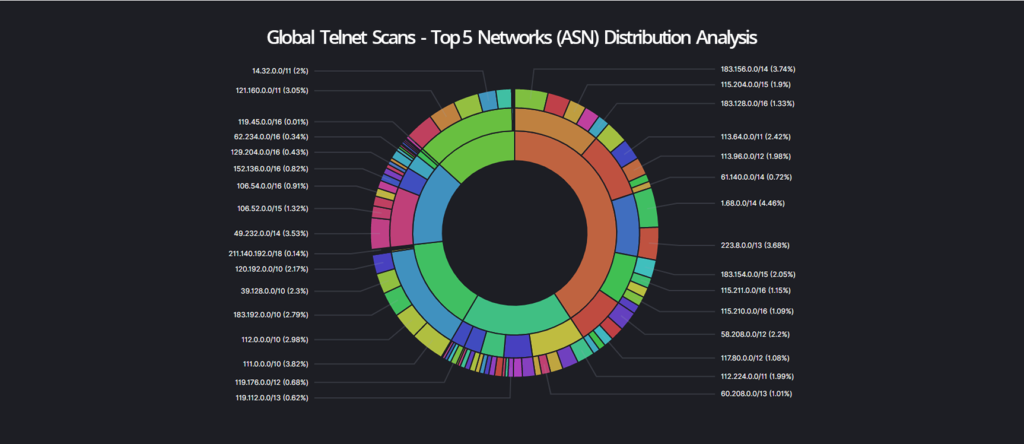

Cyber Radar - alles im Blick mit interaktiven Dashboards

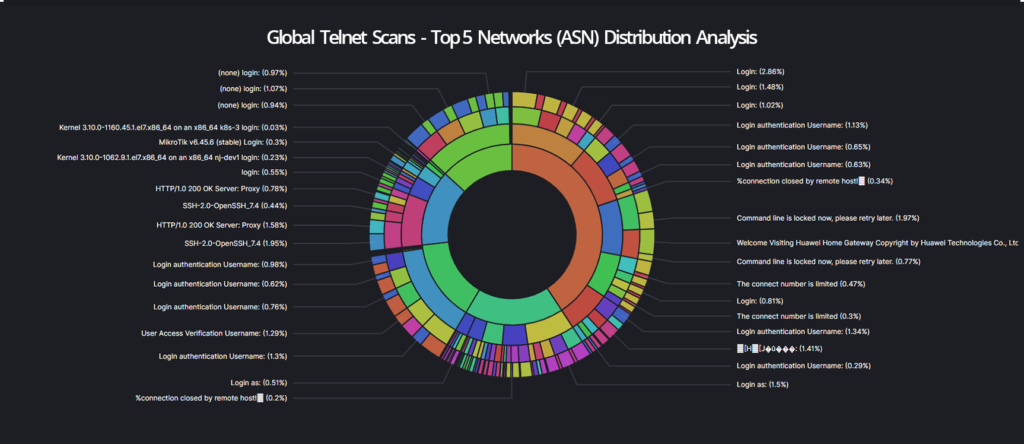

Das Cyber Radar hilft Ihnen grundlegende Sachzusammenhänge von Service-Verteilungen im Internet zu erkennen. Scan-Ergebnisse können so interaktiv nach Ländern, Autonomen Systemen (AS), IP-Prefixen oder weiteren Domains gruppiert und analysiert werden.

So erkennen Sie rasch, wie sich neuartige Schwachstellen oder potentiell verwundbare Dienste über Ihre nationalen Cyber-Infrastrukturen verteilen. Interaktive Dashboards helfen Ihnen Ihre kritischen Infrastrukturen als nationales CERT im Blick zu haben.

Mehr Infos zum Cyber Radar

So ist beispielsweise eine schnelle Übersicht über die Verteilung der Telnetdienste und zugehörigen Netzwerkstrukturen- bzw. Informationen möglich. Diese Verteilungsanalysen von diversen Protokollen oder Schwachstellen könnten auch nur für bestimmte Länder, Kontinente oder auch Unternehmen durchgeführt werden. Somit können schnell globale Sachzusammenhänge und Infrastrukturanalysen durchgeführt werden.

- Das Cyber Radar zeigt im inneren Kreis die Verteilung der identifizierten Telnet-Dienste auf die Top 5 Netzwerke (Autonome Systeme) im Internet.

- Der zweite Kreis zeigt die Verteilung der Top 5 entsprechend hinterlegten Whois-Description-Einträge. Diese Whois-Descriptions ermöglichen Rückschlüsse über den Zweck oder den Ort des identifizierten Assets.

- Der dritte Kreis gibt an, welche Netzwerkpräfixe zu den vorher angezeigten Whois-Descriptions gehören.

- Die vierte Ebene visualisiert Aggregation der verschiedenen Telnet-Service-Banner.

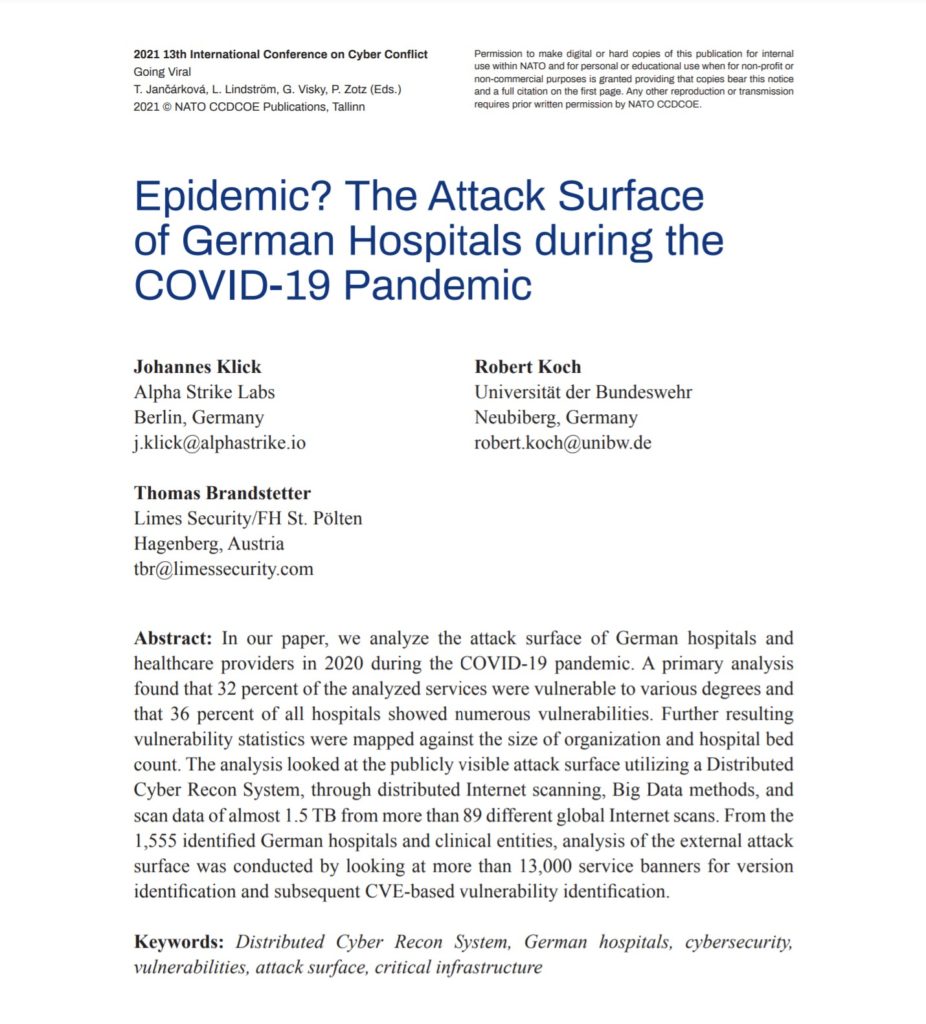

Case Study

Deutsche Krankenhäuser als IT-Sicherheitsrisiko während der COVID-19 Pandemie

Wir haben die Angriffsfläche von deutschen Krankenhäusern und Gesundheitsdienstleistern im Jahr 2020 während der COVID-19-Pandemie analysiert. Die Ergebnisse der Studie wurden bei der 13. International Conference on Cyber Conflict des NATO Cooperative Cyber Defence Centre of Excellence (CCDCOE) im Mai 2021 vorgestellt.

Die Studie zeigt, dass 32 Prozent der analysierten Dienste in unterschiedlichen Ausprägungen angreifbar sind und 36 Prozent der Krankenhäuser schwachstellenbehaftet sind.